Hei,

Taloyhtiöömme on tullut valokuitukaista (kaapeliantennin kautta).

Onko näillä liittymillä mahdollista (ja sallittua) pitää pientä palvelinta pystyssä? Esimerkiksi kotisivut lähinnä portfolio - käyttöön pienellä liikenteellä, portissa 80 tai edes jossain muussa.

Löytyykö asiasta jostain tarkempaa tietoa?

Kiitos!

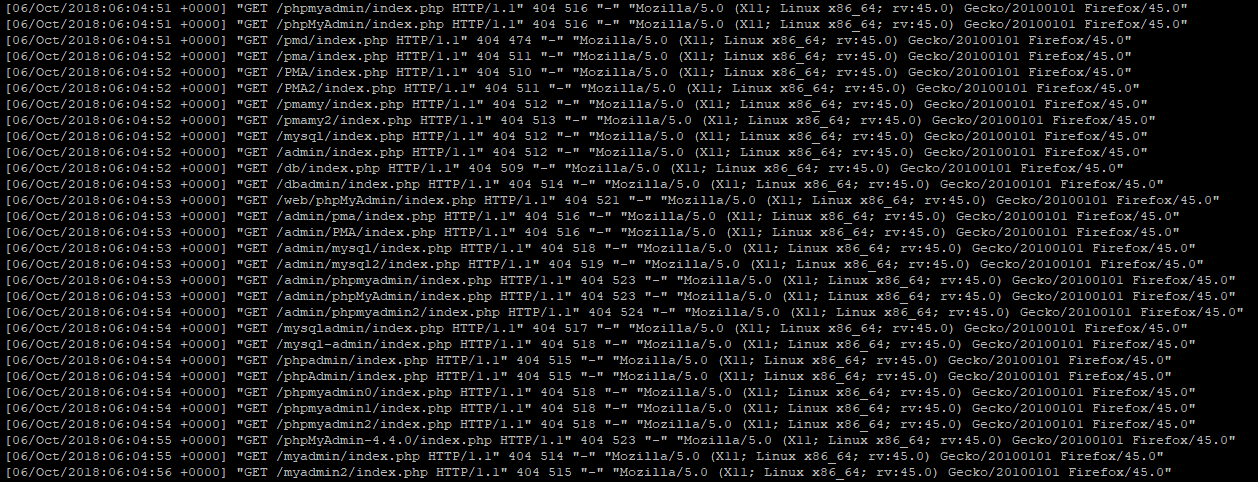

EDIT: Siltasin modeemin 2. ethernet-portin jossa kiinni raspberry pi ja nettisivut näkyy hyvin julkisen IP:n läpi. Hieno juttu!

Perehdyn paremmin tietoturvaan ja luultavasti estän kaikki ulkomaiset IP:t alkuun, uusin koko käyttiksen välissä ja aloitan puhtaalta pöydältä. Vähän uutta tämä backend - touhu mutta sitäkin mielenkiintoisempaa.

Perehdyn paremmin tietoturvaan ja luultavasti estän kaikki ulkomaiset IP:t alkuun, uusin koko käyttiksen välissä ja aloitan puhtaalta pöydältä. Vähän uutta tämä backend - touhu mutta sitäkin mielenkiintoisempaa.